Ex: http://www.counter-currents.com

Ex: http://www.counter-currents.com

Dave McGowan

Weird Scenes Inside the Canyon: Laurel Canyon, Covert Ops & the Dark Heart of the Hippie Dream [2]

London: Headpress, 2014

“Oh the snot is caked against my pants,

it has turned into crystal.

There’s a bluebird sitting on a branch,

I guess I’ll take my pistol . . .”

— Arthur Lee and Love, “Live and Let Live”

Everyone knows that today’s “pop” music is just manufactured crap — manufactured to make money for huge corporations, or perhaps for some more sinister purpose.[1] And the stories of ’50s teen idols and “rock and roll” songs written by Judaic hacks in sweatshops like the Brill Building of New York (Neil Sedaka, Neil Diamond, Carol King, Lieber and Stoller) — even, at the very tail end, the teenage Lou Reed, for at least a few weeks) are legendary.[2]

But there’s still an idea abroad, mostly among Boomers, that during their adolescence it was different, man — kids wrote their own music, and the words meant something, and it stopped the War, and changed the world, man!

Like most every Boomer notion, it’s a crock, and this book explains why. As the author says elsewhere:

To the extent that it has a central thesis, I would say that it is that the music and counterculture scene that sprung to life in the 1960s was not the organic, grassroots resistance movement that it is generally perceived to be, but rather a movement that was essentially manufactured and steered. And a corollary to that would be that for a scene that was supposed to be all about peace, love and understanding, there was a very dark, violent underbelly that this book attempts to expose.[3]

And why?

Hippie culture is now viewed as synonymous with the anti-war movement, but as the book points out, that wasn’t always the case. A thriving anti-war movement existed before the first hippie emerged on the scene, along with a women’s rights movement, a black empowerment/Black Panther movement, and various other movements aimed at bringing about major changes in society. All of that was eclipsed by and subsumed by the hippies and flower children, who put a face on those movements that was offensive to mainstream America and easy to demonize. And as you mentioned, a second purpose was served as well — indoctrinating the young and impressionable into a belief system that serves the agenda of the powers that be.

Needless to say, I found this all fascinating and was with the author all the way; or, as we shall see, most of the way. As I’ve mentioned before, I grew up in Detroit at a very salient point in time: the Boomer kids of the ’60s lived in a wealthy, highly developed Whitopia.[4] With union jobs that not only paid well, but were so plentiful you could quit and get re-hired at will (ensuring maximum leisure time),[5] our kids made their own damn culture, with no help needed form such “world capitols”[6] as New York, the home of the aforementioned Brill Building.[7]

McGowan’s book covers, he says, the time period when the music scene moved from New York to LA, and principally, as he’ll show, to Lauren Canyon, but this meant nothing to us in Detroit, where we had our own music scene (the MC5, the Stooges, who in turn took their inspiration from Sun Ra and John Coltrane). We found the more proletarian British bands of some interest, such as the Stones or Cream, and Detroit was, along with Cleveland, the only place in America that The Who were known — in fact, were almost local heroes. The saintly Beatles, however, were unknown — I first encountered the iconic Sgt. Pepper when George Burns sang “With a Little Help from My Friends” on my parent’s TV,[8] while it’s no surprise that the “Paul is Dead” rumor originated with a Detroit DJ.[9]

However, one thing that had mildly interested me over years was exactly McGowan’s subject: how did this group of dopey California losers form a “music scene” that came to dominate American popular culture in the ’60s-’70s and, to an extent even now.

As far as counter-culture conspiracy theories go, the usual story is:

What began as a legitimate movement was, at some point, co-opted and undermined by intelligence operations such a CoIntelPro . . . subjected to FBI harassment and/or whacked by the CIA.

McGowan has a decidedly different slant, asking:

What if the musicians themselves (and various other leaders and founders of the ‘movement’) were every bit as much a part of the intelligence community as the people who were supposedly harassing them?

What if, in other words, the entire youth culture of the 1960s was created not as a grass-roots challenge to the status quo, but as a cynical exercise in discrediting and marginalizing the budding anti-war movement and creating a fake opposition that could be easily controlled and led astray?[10]

Once look beyond the myth and you start asking questions, the whole period looks decidedly odd. Why, during the hottest days of anti-war protest, were none, absolutely none, of these musicians drafted? (Although, as we’ll see, Dave Crosby was in Viet Nam before anyone knew where it was.) Why was none of the Canadian and British musicians on expired, or no visas, deported? Why no major, and hardly any minor, drug busts? Why the remarkable aversion to political advocacy? And above all, did any of these people really have any musical talent?

This passage on “Papa” John Phillips, though a bit long, is worth quoting in full as it nicely displays McGowan’s case against every resident of Laurel Canyon in a nutshell; I’ll add some notes to make the insinuated memes[11] clear:

One of his first paying jobs was working on a fishing charter boat. As John later recalled it, the crew consisted of him, a retired Navy officer, and four retired Army generals. Sounds like a perfect fit for the future guiding light of the hippie movement.

[Military connections! A surprising number of the leading hippies came from military families, some tied up with Intelligence or Chemical Warfare (Zappa’s dad). And not low-level grunts, etiher; Jim Morrison’s dad, for example, was the captain of the boat involved in the Tonkin Bay “incident,”[12] though Jim never saw fit to mention it. Laurel Canyon itself was a hotbed of military skullduggery.]

John’s first wife was the aristocratic Susie Adams, a direct descendent of President John Adams

[Old WASP aristocracy is always good for a sinister touch]

and occasional practitioner of voodoo.

[See! The occult cryptocracy exposed!]

The couple’s first son, Jeffrey, was born on Friday the 13th

[More occult numerological symbolism, with, for those in “the know,” a Templar connection.]

Shortly after that, John found himself in, of all places, Havana, Cuba, just as the Batista regime was about to fall to the revolutionary forces of Fidel Castro.

[In addition to, or as part of, the military connection, the families of these musicians spend an awful lot of time in the oddest areas, usually right around a CIA-sponsored coup. In some cases, like Papa John here in Cuba or Dave Crosby in, believe it or not, Viet Nam -- before US troops arrived -- the kids are there themselves. As an added note, borders seem to mean nothing; Papa John travels to Havana with ease, while Neil Young and other from Canada live and work in the US illegally for years, at the height of the ’60s convulsions. John Kay of Steppenwolf -- son of a German officer, ’natch -- travelled with ease not only in post-War West Germany but even back and forth between East and West, finally settling in Toronto before joining the illegal immigrants in Laurel Canyon.]

According to Phillips, he and his travelling companions “were once whisked off the street . . .

[To jail? Deportation? Nope.]

. . . straight into a TV studio to appear in a live Havana variety show.” Many of you, I’m sure, have had a similar experience.

Indeed, McGowan notes a remarkable series of “coincidences” in the creation of many famous bands — Neil Young leaves Toronto for Los Angeles, because he thinks Dave Crosby is there, and on arrival, stuck in a traffic jam, sees Crosby in a car in the opposite lane; thus is born Buffalo Springfield), suggesting it wasn’t just The Monkees that were a carefully selected group of photogenic, non-musicians promoted as The Latest Thing. Even bands with one or two genuine musicians (Buffalo Springfield, The Byrds) tend to be topped off with handsome drones to please the female fans and receive mysterious gifts of brand new instruments, free studios, and friends who just happen to have the latest multi-track equipment in their basement.

Which leads to another point; unlike the myth of garage bands struggling on small, independent labels, every one of these bands was either signed by, or quickly signed away to, major-major labels, such as Atlantic, Columbia, and Elektra.

Puyting all this together, take . . . The Doors . . . for example:

Jim Morrison was indeed a unique individual, and quite possibly the unlikeliest rock star ever to stumble across a stage.

Before his sudden incarnation as a singer/songwriter, James Douglas Morrison had never shown the slightest interest in music. None whatsoever.

Why did Morrison, with no previous interest in music, suddenly and inexplicably become a prolific songwriter, only just as suddenly lose interest after mentally penning an impressive catalog of what would be regarded as rock staples?

How exactly did Jim “The Lizard King” Morrison write that impressive bunch of songs?

As for the band itself, there was no one with any band experience whatsoever; nor did the lineup ever change:

The Doors . . . arrive on the scene as a fully formed entity, with a name (taken from Aldous Huxley’s The Doors of Perception), a stable lineup, a backlog of soon-to-be hit songs . . . and no previous experience writing, arranging, playing of performing music.

Really more like a lab experiment than a rock band; perhaps a CIA sleeper cell, or an alien simulacrum? The Byrds, too, were “by any reasonable assessment, an entirely manufactured phenomenon”:

The first album in particular was an entirely engineered affair created by taking a collection of songs by outside songwriters and having them performed by a group of nameless studio musicians . . . after which the band’s trademark vocal harmonies, entirely a studio creation, were added to the mix.

The band got a lot of assistance from the media, with Time being among the first to champion the new band.[13]

With Laurel Canyon’s other bands as well, it was the major record labels, not upstart independents, that signed the new artists.

“Folk-rock was recorded and issued by huge corporations, and broadcast over radio and television stations owned for the most part by the same or similar pillars of the establishment” (quoting Untermeyer)

And who was behind the labels? McGowan says (without reference, a point to which we will return) that of the 1000 or so label started from 1950-’55, by the ’60s only 2 remained: Elektra and Atlantic. Along with Columbia, these labels would dominate the folk and psychedelic rock era.[14] (This also solves a puzzle that mildly interested me years ago: how did Elektra, which I associated with hippies, folk, folk-rock, and psychedelic rock, emerge, with Atlantic, as the surviving label conglomerate of Warner-Elektra-Atlantic?)

If the hippies and their “rock” was created by the government/military, using the news media and major record labels to create a false, controlled “opposition,” we can test McGowan’s thesis by looking at the contrary experience of Detroit’s true White youth bands. Both the MC5 and the Stooges were signed to major labels — and guess which ones? Surprise: Elektra, then Atlantic and Columbia. Elektra censored the Five’s “Kick Out the Jams” anthem, then dumped them when they dared to protest in the public prints. The Stooges were assigned to New York Velvet Undergrounder John Cale to try to smooth out and commercialize their sound; the Five moved to Atlantic where Jon Landau was assigned the same task. Iggy eventually would up on Columbia, where his Raw Power album would also be castrated, by Velvets emulator and supposed fan David Bowie. Then fade out.

Quite a reversal of the “the kids know what they’re doing” approach of the major labels when dealing with the Laurel Canyon future superstars.

To be fair to the era (which McGowan admits to being a fan of well into the ’90s) there are two chapters devoted to the two unquestionable White musical geniuses of the age: Brian Wilson and, I’m glad to see, Arthur Lee. The Beach Boys material seemed like nothing new — I vaguely recall most of it, such as father Murry’s use of the Bing Crosby Golf Club school of discipline, years ago, in Rolling Stone, no less. Lee and his band, the era-epitomizing Love,[15] were stable mates of, and as it turns out, musical icons to, Jim Morrison at Elektra. Although officially “black” or “African-American” as the era would have it, he was actually sort of a quadroon, and that soupçon of White blood no doubt explains his talent and imperious ways.[16]

The indescribable one-off Forever Changes — musically sounding like the Tijuana Brass stumbled into a Moody Blues recording session under Bert Bacharach’s baton,[17] with lyrics and song titles (“The Good Humor Man, He Sees Everything Like This,” “Andmoreagain,” “Maybe the People Would Be the Times, or Between Clark and Hilldale”) suggest not so much the cheap surrealism of post-Dylan rock as the genuine, Old Weird America of Harry Partch[18] — proved to be the one surviving relic of the Summer of Love that fails to evoke douche chills and may perhaps justify the whole era; [19] perhaps due to Lee’s undeviating sincerity; like a hippie Ayn Rand, he could only add “And I mean it.”[20]

All this is presented in the usual portentous “conspiracy” style; in fact, the whole book is an exercise in what’s been called the Jim Garrison Guilt by Location method (Oswald had an office in the same building as Guy Bannister. Having established their connection . . . ).[21]

A typical day then in the late 1960s would find Watson crafting hairpieces for an upscale Hollywood clientele near Benedict Canyon, and the returning home to Laurel Canyon, while Sebring crafted hairpieces for an upscale Hollywood clientele near Laurel Canyon, and then returned home to Benedict Canyon. And then one crazy day, one of them became a killer and the other his victim. But there’s nothing odd about that, I suppose, so let’s move on.

Well, actually, there is nothing odd about that, really. That the victims and killers in the Sharon Tate murders were neighbors is hardly surprising — most killers know their victims, just as most Negro crime targets other Negroes, who live in the same ghettos.[22]

McGowan seems to be constantly amazed, and expects his reader to be as well, at how many Laurel Canyon musicians come from military families. But this, like the gun ownership, is simply an artefact of the times; their fathers served in WWII, like millions of others; duh![23]

But, it gets worse; dishing the dirt on overblown rock legends is not McGowan’s primary aim. Remember that that “corollary” he mentioned? Occult war and serial killer angles start intruding; already at the start of the “Papa” John Phillips chapter, the reader senses he’s being taken on a ride:

Thus far on this journey, we have seen how what are arguably the two most bloody and notorious mass murders in the history of the City of Angels [Manson of course, and the “Wonderland” or “Four on the Floor” drug dealer/porn star killings] were directly connected to the Laurel Canyon music scene. . . . Unlike the Manson and Wonderland murders, the mutilation of the Black Dahlia occurred some twenty years before Laurel Canyon’s glory days. There is, nevertheless, a possible connection.

About 2/3s of the way through — the 68% mark on my kindle — things spin off course entirely. There’s a chapter on Punk and New Wave (which the author calls a friendlier version of punk, much to my surprise), where basically everyone and everything finds itself connected to Stewart Copeland and, through his dad, US military intelligence. And then another chapter is devoted to untangling — or re-tangling — about 50 years’ worth of serial killers who may all be the same or related, none of whom I had ever heard of or cared about. It feels like one of those free kindle books that have about 50 pages of text and then 200 pages of excerpts from and ads for the author or publisher’s other books which you’re sure to love.[24]

Despite these drawbacks, I can still recommend this book to anyone who wants to learn more about the cultural manipulations of this decisive period in American “culture.”

Am I being inconsistent? Not at all. One must, as Aristotle pointed out, only expect the level of certainty appropriate to an area of inquiry. The idea of a centuries-old, world-wide Psy-Op War conducted by an Occult Cryptocracy is interesting but so outlandish as to require all but impossible levels of proof. To tie together various mass murders and serial killings might require the same level of “moral certainty” required by a criminal trial. McGowan doesn’t even come close to either.

But if all you want to do is smash a myth, break the hold it has on the popular imagination, then a relentless piling up of “evidence” of this that or the other level of certainty is enough. Our real Enemies — leaving aside McGowan’s putative occultists — do it all the time;[25] it’s the favorite technique of the trail lawyer who doesn’t have the law, or most of the facts, on his side.[26] The aim of propaganda is not logical proof but the stirring up of emotions; the reader will come away from this book with the feeling that these peace and love types were actually pretty creepy, and that’s a good thing.

To make matters worse, like too many “conspiracy theorists” McGowan seems to think, paradoxically, that he has so much information to impart that he needs to dispense with references, other than a bibliography. He does quote passages from published books and articles from time to time, but you’re on your own as far as verifying a quote, to say nothing of any of his more general claims. Of course, that renders my usual complaint about kindles not linking footnotes to text moot; ironically, his publisher does provide the luxury of an index with linked entries.

Speaking of publishers: Headpress may be unfamiliar to you; let’s say it’s a kind of British version of Adam Parfrey’s Feral House. McGowan’s acknowledgments give fulsome praise to his editor at Headpress, as well as the head honcho, David Kerkes, for conceiving of the project, suggesting material, etc.

I might suggest, however, that these folks may have done a disservice to the author, to say nothing of the reader, in encouraging the inflation of some blog posts into a “finished work.” It’s almost as if Kerkes and Co. wanted another occult war/serial killer tome, and bullied McGowan into converting his Laurel Canyon material into a General Conspiracy Theory centered around the Canyon — after all, with leads everywhere, the choice of a focus is rather arbitrary; like God, a vast enough conspiracy has its center everywhere and its circumference nowhere. Rather than encouraging the excessive padding I’ve noted, they might have leaned a little harder on the matter of documentation; more of the latter and less of the former would have been a distinct improvement.

What’s in it for CC readers? Well, it’s good to see the idols smashed and the machinations exposed. But it’s also a cautionary tale. McGowan is right to insist that an authentic protest movement, to say nothing of a revolution, would not be signed to major labels and promoted by the mass media. Don’t wait for the real alt-Right to appear on a newsstand or “reality” TV show. As the old Camel slogan put it, “Don’t look for coupons or special offers, as the quality of the tobaccos used in Camels precludes their use.”

Stop complaining, turn off the MSM, and make your own damn culture!

Notes

1. See the periodic material published at Vigilant Citizen [3]: “The analyses of videos and movies on The Vigilant Citizen place a great importance on the “who is behind” the messages communicated to the public. The term “Illuminati” is often used to describe this small elite group covertly ruling the masses. Although the term sounds quite caricatured and conspiratorial, it aptly describes the elite’s affinities with secret societies and occult knowledge. However, I personally detest using the term “conspiracy theory” to describe what is happening in the mass media. If all the facts concerning the elitist nature of the industry are readily available to the public, can it still be considered a “conspiracy theory”? There used to be a variety of viewpoints, ideas and opinions in popular culture. The consolidation of media corporations has, however, produced a standardization of the cultural industry. Ever wondered why all recent music sounds the same and all recent movies look the same?”– Mind Control Theories and Techniques used by Mass Media [4], Apr 28th, 2010.

2. Take The Beatniks, a painfully unhip movie that tries to cash in on the tail end of the Beatnik craze by mashing together recycled juvenile delinquent and teen idol plot elements, but no actual beatniks (“If these are beatniks, my mom is a beatnik, and she’s not”). More amusing is the surrealistically hyperbolic Wild Guitar, which is itself teen exploitation, since it stars Arch Hall, Jr. in a story written and directed by Arch Hall, Sr. — also featuring the immortal Ray Dennis Steckler as the least menacing “enforcer” ever.

3. “Classic Rock Conspiracy Theory” at Dangerous Minds, here [5].

4. The Negro presence was there but still kept to heel; after the ’67 riots, Whites left for the suburbs, where their dispersion prevented any similar center of cultural power from coalescing. Another example of the Black Undertow, as Paul Kersey calls it.

5. The by now well documented steady decline of working class wages began in 1972, the peak of the Detroit Whitopia.

6. The Wall St. Journal at this period dubbed Detroit “The Paris of the Midwest.”

7. The recent season of Mad Men offered a story arc, from the said time period, in which the New York ad men grovel for GM’s business, flying in and out of Detroit, desperately currying favor, which the GM execs repay by shooting one of them in the face.

8. George Burns Sings. Buddah Records; Stereo 12″ 33 1/3 RPM LP; # BDS-5025; released 1969. Don’t believe me? Take a look here [6].

9. Wikipedia [7]: “On 12 October 1969, a caller to Detroit radio station WKNR-FM told disc jockey Russ Gibb [8] about the rumour and its clues. Gibb and other callers then discussed the rumour on the air for the next hour.” Gibb was also the promoter for The Grande Ballroom where the Five, Who, Cream, etc. made their home.

10. McGowan notes that the hippies had nothing to do with creating the anti-war movement, pointing out that the first “teach-in” occurred in March of 1968 at . . . the University of Michigan. And was not the SDS born there as well? Michigan, not New York or California, was the true center of Youth Rebellion.

11. Missing: the surprising interest in, and expertise in use of, guns by these peace and love types.

12. “About how America became involved in certain wars, many conspiracy theories have been advanced – and some have been proved correct. “ “Behind the Sinking of the Lusitania” by Patrick J. Buchanan, September 02, 2014, citing in general Eugene Windchy’s Twelve American Wars: Nine of Them Avoidable (Universe, 2014).

13. McGowan notes that the kids soon had their “own” media, in the form of Rolling Stone, a corporate mouthpiece originally presented, today’s readers may be interested to discover, in format which was a simulacrum of an “underground” newspaper.

14. Oddly enough, both Atlantic and Columbia were founded in that well known artistic hub, Washington DC (“Columbia,” get it?), the former by the music industry legend Ahmet Ertegun, son of the Turkish Ambassador. Unknown to McGowan is another interesting connection: “The Atlantic Recording Company’s history strangely parallels the Jewish-American elite’s cultural revolution after World War II. This elite promoted Frankfurt School teaching in an effort to weaken the middle classes — their political nemesis. Atlantic Records prides itself on plugging the same socially destructive behavior. This article explores a possible connection between Theodor Adorno and Atlantic Records. The connection: An unnamed German professor helped Atlantic Records devise its signature sound in 1947. When this professor could no longer work with Atlantic, he was replaced by a research assistant from the Manhattan Project. I argue that this professor was Theodor Adorno. The significance of this connection is that Atlantic Records was one of the most influential recording companies during the sexual revolution, the Civil Rights movement, and era of immigration reform. A connection with Adorno would suggest that the company at its origins was intent on tapping the expertise of one of the greatest propagandists of the 20th century.” Elizabeth Whitcombe: “The Mysterious German Professor,” Occidental Observer, September 3, 2009; here [9].

15. Though Lee, with typical perversity, refused to play at either Monterey or Woodstock.

16. Despite their legendary “rhythmic” abilities, black artists, at least in the rock era, require more than a little White or Native American blood to make any lasting impression, such as Lee’s sometime collaborator, Jimi Hendrix, or later artists like Prince or Michael Jackson; otherwise the easily bamboozled musician soon loses control of his work and fades away.

17. “You hear Dylan, Neil Young, Brian Wilson, The Byrds, mariachi and flamenco music, Memphis Blues, folk, and acid rock peek up here and there, but the overall sound and texture is pure Love.” — Amazon reviewer. “Musically, the album almost defies categorization. It’s part Mexican Mariachi band/Tijuana Brass, part baroque, part Spanish classical, part epic soundtrack and only a very small part “rock” — “Love’s “Forever Changes” Finally Gets Long Deserved First Class Vinyl Reissue” by Michael Fremer; December 2, 2012, analogplanet.com, here [10].

18. The quote at the top of this review could easily have come from Harry Smith’s Anthology of American Folk Music [11], perhaps wheezed out by Dock Boggs [12]. See my “Our Wagner, only Better Harry Partch, Wild Boy of American Music, Part 3,” here [13] and reprinted in The Eldritch Evola … & Others (San Francisco: Counter Currents, 2014), where I cite such representative titles as: “Visions Fill the Eyes of a Defeated Basketball Team in the Shower Room” and “The Cognoscenti Are Plunged into a Deep Descent While at Cocktails.”

19. “Lyrically Lee was singing to a great degree about his coming apart personally, but through that he predicts the disintegration of the hippie fantasy then in full flower during the “Summer of Love.” That’s why the somewhat dark, foreboding album could not possibly succeed when originally issued.” — Fremer, op. cit. In the 90s it seemed to compete with, or replace, “The Four Seasons” as the go-to soundtrack for brunch in Manhattan restaurants, but since I can no longer afford to eat out I can’t confirm its current status.

20. “Unlike any other album released in 1967, this one shows both sides of the coin that was the Summer Of Love: Hippie pride paired with nihilism, romance with despair, mind-expansion with paranoia.” — Amazon reviewer. “The album ends with a six minute epic that seamlessly links three songs (two years before Abbey Road) beginning with a section that simmers until the chilling, dramatic, urgently stated, idealistic anthem delivered with unabashed sincerity, wherein Lee declares “This is the time in life I’m living and I’ll face each day with a smile” and “everything I’ve seen needs rearranging.” Clearly a guy coming apart at the seams. The anthemic musical bravado filled with trumpet flourishes and strings waves Lee’s freak flag declaration high as the album fades out. It produces chills and watery eyes every play.” — Fremer, op. cit.

21. See False Witness: The Real Story of Jim Garrison’s Investigation and Oliver Stone’s Film “JFK” by Patricia Lambert (M. Evans and Company, 1999). Just as Garrison was overly impressed by the proximity of his suspects in what is, after all, a small town — where should their offices be, all over the bayou? — so McGowan seems overly impressed, as we’ve seen, by the military connections among men living during WWII, and his thesis that the musicians are “connected” to the military intelligence community is mostly just that they have parents in the military.

22. Ask a real (fictional) serial killer: “And how do we begin to covet, Clarice? Do we seek out things to covet? . . . No. We begin by coveting what we see every day.”

23. McGowan ominously notes the predilection of these hippie celebrities, such as Dave Crosby, for guns, but I suspect that, like their military backgrounds, it’s more an artefact of the times. Hippies, like the hillbillies who inspired folk-or-country-rock, were not shy about resorting to firearms to protect their stashes; one of many characteristics, such as clothing, facial hair, etc., that makes it hard to distinguish hippies from dirt farmers in Depression-era photos. Even today, Hollywood has astronomical levels of gun ownership, due partly to paranoid celebs but also due to the large population of ex-military special effects and stunt people.

24. Unlike The Who’s hip boutique label Track, their American distributor, a relic of the Shel Talmy days, was (American) Decca, an old-tyme outfit that was so clueless they included lp liners suggesting that “If you like The Who, you’re sure to enjoy The Irish Rovers.”

25. “With this and the rise of the National Socialists in Germany, it became clear that White ethnocentrism and group cohesion was bolstered by hierarchic social-Darwinian race theory, and that this was antithetic to Jewish ethnic interests. The overthrow of this theory (and the resultant diminution of white ethnocentrism and group cohesion) was, as Kevin MacDonald points out, an ethno-political campaign that had nothing to do with real science. The “shift away from Darwinism as the fundamental paradigm of the social sciences” resulted from “an ideological shift rather than the emergence of any new empirical data” (CofC, p. 21 [14]).” — “Jews and Race: A Pre-Boasian Perspective, Part 1” by Brenton Sanderson, The Occidental Observer, February 1, 2012, here [15].

26. For example, “Atticus Finch emerges as one very sleazy lawyer. He does not merely provide competent defense for Tom Robinson, he gratuitously defames the poor girl Mayella Ewell. With no real evidence at hand, he weaves a tale in which she lusted after a crippled black man, and seduced him into fornication. It’s a hair-raising, lurid tale, but it is completely unnecessary. As a fictional device it symbolically shifts the guilt from Tom Robinson to Mayella, but it adds nothing to Tom’s defense case.” Margot Metroland, “Y’all Can Kill That Mockingbird Now,” here [16].

del.icio.us

del.icio.us

Digg

Digg

On savait déjà que la Chine espionnait la France grâce à une station d’écoute installée sur le toit d’une annexe de l’ambassade de Chine à Chevilly Larue, en banlieue parisienne. La NSA américaine a, quant à elle, installé une station d’écoute sur le toit de l’ambassade des Etats-Unis, place de la Concorde, à quelques mètres de l’Elysée. Les fenêtres avec volets fermés que l’on peut voir sont en fait fausses, à la façon des villages Potemkine, créés afin de masquer leur pauvreté lors de la visite de l’impératrice Catherine II en Crimée en 1787… Cette station d’écoute qui ne cible pas que les Français, a sans doute été installée entre 2004 et 2005. Elle est opportunément située à seulement 350m du palais de l’Elysée, 450m du Ministère de l’Intérieur, 600m du Ministère de la Justice, 700m du Ministère des Affaires Etrangères et de l’Assemblée Nationale, et 950m du Ministère de la Défense (et on trouve également dans un rayon d’un kilomètre plusieurs ambassades et des entreprises stratégiques)… Cette pratique est évidemment courante dans le monde du renseignement. Les Israéliens et les Russes, notamment, s’en donnent à cœur joie, eux aussi. Mais les Américains n’ont, cette fois-ci, sans doute pas commis l’incroyable faute de confier à des entreprises locales les travaux de rénovation de leur ambassade. Comme à Moscou, il y a 50 ans. Ils avaient alors décidé de construire une nouvelle ambassade, dont les travaux furent confiés à des entreprises soviétiques. Résultat : l’ambassade se trouva truffée de micros et fut inutilisable. Il est vrai que les Soviétiques savaient y faire. Une anecdote : à l’époque gaulliste, l’ambassadeur de France à Moscou était tombé sous le charme d’une ravissante Soviétique qui travaillait bien entendu pour le KGB. Il fut filmé dans ses ébats en long et en large, si l’on ose dire. Le KGB tenta de le faire chanter. Il eut l’honnêteté de se dénoncer et fut derechef rapatrié en France. De Gaulle, qui ne manquait pas toujours d’humour, le convoqua et lui posa la question suivante : « Alors, on couche ? »

On savait déjà que la Chine espionnait la France grâce à une station d’écoute installée sur le toit d’une annexe de l’ambassade de Chine à Chevilly Larue, en banlieue parisienne. La NSA américaine a, quant à elle, installé une station d’écoute sur le toit de l’ambassade des Etats-Unis, place de la Concorde, à quelques mètres de l’Elysée. Les fenêtres avec volets fermés que l’on peut voir sont en fait fausses, à la façon des villages Potemkine, créés afin de masquer leur pauvreté lors de la visite de l’impératrice Catherine II en Crimée en 1787… Cette station d’écoute qui ne cible pas que les Français, a sans doute été installée entre 2004 et 2005. Elle est opportunément située à seulement 350m du palais de l’Elysée, 450m du Ministère de l’Intérieur, 600m du Ministère de la Justice, 700m du Ministère des Affaires Etrangères et de l’Assemblée Nationale, et 950m du Ministère de la Défense (et on trouve également dans un rayon d’un kilomètre plusieurs ambassades et des entreprises stratégiques)… Cette pratique est évidemment courante dans le monde du renseignement. Les Israéliens et les Russes, notamment, s’en donnent à cœur joie, eux aussi. Mais les Américains n’ont, cette fois-ci, sans doute pas commis l’incroyable faute de confier à des entreprises locales les travaux de rénovation de leur ambassade. Comme à Moscou, il y a 50 ans. Ils avaient alors décidé de construire une nouvelle ambassade, dont les travaux furent confiés à des entreprises soviétiques. Résultat : l’ambassade se trouva truffée de micros et fut inutilisable. Il est vrai que les Soviétiques savaient y faire. Une anecdote : à l’époque gaulliste, l’ambassadeur de France à Moscou était tombé sous le charme d’une ravissante Soviétique qui travaillait bien entendu pour le KGB. Il fut filmé dans ses ébats en long et en large, si l’on ose dire. Le KGB tenta de le faire chanter. Il eut l’honnêteté de se dénoncer et fut derechef rapatrié en France. De Gaulle, qui ne manquait pas toujours d’humour, le convoqua et lui posa la question suivante : « Alors, on couche ? »

But every allegation published, and every bit of evidence cited, has been met by suggestions that the whistleblower remains a destabilising influence, whose presence may well impair German-US relations.

But every allegation published, and every bit of evidence cited, has been met by suggestions that the whistleblower remains a destabilising influence, whose presence may well impair German-US relations.

A second – equally crucial – question turns on the already-deteriorating character of public discourse: feeble resistance to technological authoritarianism in the U.S. is palpable and alarming. Congress has done nothing to tame the juggernaut, while the Obama administration remains essentially content with dancing around the issue, obsessed with Snowden’s notoriety (and imputed criminality). Despite what has been revealed by Snowden – and Bamford and Binney before him – few dare to speak out, surely fearful of being derided as “soft on terrorism”. Further, NSA programs are so “deep”, so shrouded in mystery, that hardly anyone seems able to penetrate the technological fortress sufficiently to fathom what is taking place. And of course NSA work is in highly-classified, including even its budget (estimated at possibly $20 billion yearly).

A second – equally crucial – question turns on the already-deteriorating character of public discourse: feeble resistance to technological authoritarianism in the U.S. is palpable and alarming. Congress has done nothing to tame the juggernaut, while the Obama administration remains essentially content with dancing around the issue, obsessed with Snowden’s notoriety (and imputed criminality). Despite what has been revealed by Snowden – and Bamford and Binney before him – few dare to speak out, surely fearful of being derided as “soft on terrorism”. Further, NSA programs are so “deep”, so shrouded in mystery, that hardly anyone seems able to penetrate the technological fortress sufficiently to fathom what is taking place. And of course NSA work is in highly-classified, including even its budget (estimated at possibly $20 billion yearly).

La

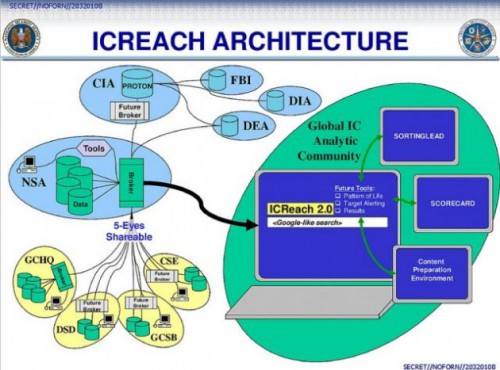

La Les rapports successifs du STOA et d’IC 2000 révèlent donc au monde l’accord secret UKUSA (United Kingdom + United States of America). Celui-ci date cependant de 1947, tout en étant la prolongation de la fameuse Charte de l’Atlantique signée par Churchill et Roosevelt en 1941. Chronologiquement, l’accord secret UKUSA précède donc la guerre froide et se forge avant le fameux coup de Prague qui fait basculer, en 1948, la Tchécoslovaquie dans le camp communiste; celui-ci acquiert ainsi l’espace hautement stratégique qu’est le “quadrilatère bohémien” qui avait procuré tant d’atouts à Hitler suite aux accords de Munich de 1938. Il précède aussi l’existence de l’Etat d’Israël (né également en 1948). Aux deux puissances fondatrices, le Royaume-Uni et les Etats-Unis, se joignent la Canada, l’Australie et la Nouvelle-Zélande puis, progressivement, en tant que “cercle extérieur”, la Norvège, le Danemark, l’Allemagne (en tant que pays occupé et non entièrement souverain) et la Turquie. Le GCHQ britannique surveille l’Afrique et l’Europe (jusqu’à l’Oural), le Canada surveille, quant à lui, la zone arctique. Le personnel qui travaille au service de ce système d’espionnage est soumis à une discipline de fer et doit garder pendant toute sa vie les secrets qu’il a appris pendant ses années de service. Ces membres du personnel sont endoctrinés et ré-endoctrinés (si la perspective change, si, à l’instar du scénario imaginé par Orwell dans son 1984, l’ennemi n’est plus, tout d’un coup, l’Eurasia mais devient, en un tourne-main, l’Eastasia...). En 1995, aucun gouvernement n’a reconnu publiquement l’existence du réseau UKUSA. Rien n’a transparu. Nous pouvons donc parler du “gouvernement profond” de la planète,

Les rapports successifs du STOA et d’IC 2000 révèlent donc au monde l’accord secret UKUSA (United Kingdom + United States of America). Celui-ci date cependant de 1947, tout en étant la prolongation de la fameuse Charte de l’Atlantique signée par Churchill et Roosevelt en 1941. Chronologiquement, l’accord secret UKUSA précède donc la guerre froide et se forge avant le fameux coup de Prague qui fait basculer, en 1948, la Tchécoslovaquie dans le camp communiste; celui-ci acquiert ainsi l’espace hautement stratégique qu’est le “quadrilatère bohémien” qui avait procuré tant d’atouts à Hitler suite aux accords de Munich de 1938. Il précède aussi l’existence de l’Etat d’Israël (né également en 1948). Aux deux puissances fondatrices, le Royaume-Uni et les Etats-Unis, se joignent la Canada, l’Australie et la Nouvelle-Zélande puis, progressivement, en tant que “cercle extérieur”, la Norvège, le Danemark, l’Allemagne (en tant que pays occupé et non entièrement souverain) et la Turquie. Le GCHQ britannique surveille l’Afrique et l’Europe (jusqu’à l’Oural), le Canada surveille, quant à lui, la zone arctique. Le personnel qui travaille au service de ce système d’espionnage est soumis à une discipline de fer et doit garder pendant toute sa vie les secrets qu’il a appris pendant ses années de service. Ces membres du personnel sont endoctrinés et ré-endoctrinés (si la perspective change, si, à l’instar du scénario imaginé par Orwell dans son 1984, l’ennemi n’est plus, tout d’un coup, l’Eurasia mais devient, en un tourne-main, l’Eastasia...). En 1995, aucun gouvernement n’a reconnu publiquement l’existence du réseau UKUSA. Rien n’a transparu. Nous pouvons donc parler du “gouvernement profond” de la planète,

Il y a ensuite l’affaire dite “Wikileaks”, médiatisée surtout à partir d’octobre 2010 quand d’importants organes de presse comme Le Monde, Der Spiegel, The Guardian, le New York Times et El Pais publient des extrtaits des télégrammes, dépêches et rapports d’ambassades américaines pompés par le lanceur d’alerte Julian Assange. Celui-ci divulguait des documents confidentiels depuis 2006. Il disposerait de 250.000 télégrammes diplomatiques américains rédigés entre mars 2004 et mars 2010. Obama a tenté d’allumer des contre-feux pour éviter le scandale, en vain (du moins provisoirement, les Européens ont la mémoire si courte...). Les révélations dues au hacker Assange portent essentiellement sur le travail des ambassades américaines et dévoilent la vision sans fard que jettent les Etats-Unis sur leurs propres “alliés”. Bornons-nous à glaner quelques perles qui concernent la France. Sarkozy est “très bien” parce qu’il “possède une expérience relativement limitée des affaires étrangères”, parce qu’il “est instinctivement pro-américain et pro-israélien”; par ailleurs, il aurait “une position ferme à l’égard de l’Iran” et “accepterait le principe d’un front uni contre la Russie”; “son réseau de relations personnelles” serait “moindre avec les leaders africains que celui de Chirac”; “il ménagera moins la Russie et la Chine au nom de la Realpolitik que Chirac”. Ces deux dernières caractéristiques prêtées à l’ex-président français indiquent clairement un espoir américain de voir disparaître définitivement la politique gaullienne. C’est au fond l’objectif des Américains depuis Roosevelt, en dépit de l’alliance officielle entre gaullistes et Anglo-Saxons... Continuons à éplucher les rapports qui ont Sarkozy pour objet: celui-ci sera un bon président de France car “il acceptera des mesures sortant du cadre des Nations Unies”. Cette remarque montre que les Etats-Unis abandonnent le projet mondialiste et “nations-uniste” de Roosevelt car il ne va plus nécessairement dans le sens voulu par Washington. Il s’agit aussi d’un rejet des critères usuels de la diplomatie et la fin non seulement des stratégies gaulliennes, mais de tout espoir de voir se forger et se consolider un “Axe Paris-Berlin-Moscou”. Sarkozy devra toutefois “accepter la Turquie dans l’Union Européenne”. Son absence de “réalpolitisme” à l’endroit de la Russie et de la Chine permettra à terme “un front uni occidental au conseil de sécurité de l’ONU” (sinon il n’y aurait pas de majorité). Sarkozy “rompt avec les politiques traditionnelles de la France” et “sera un multiplicateur de force pour les intérêts américains en politique étrangère”.

Il y a ensuite l’affaire dite “Wikileaks”, médiatisée surtout à partir d’octobre 2010 quand d’importants organes de presse comme Le Monde, Der Spiegel, The Guardian, le New York Times et El Pais publient des extrtaits des télégrammes, dépêches et rapports d’ambassades américaines pompés par le lanceur d’alerte Julian Assange. Celui-ci divulguait des documents confidentiels depuis 2006. Il disposerait de 250.000 télégrammes diplomatiques américains rédigés entre mars 2004 et mars 2010. Obama a tenté d’allumer des contre-feux pour éviter le scandale, en vain (du moins provisoirement, les Européens ont la mémoire si courte...). Les révélations dues au hacker Assange portent essentiellement sur le travail des ambassades américaines et dévoilent la vision sans fard que jettent les Etats-Unis sur leurs propres “alliés”. Bornons-nous à glaner quelques perles qui concernent la France. Sarkozy est “très bien” parce qu’il “possède une expérience relativement limitée des affaires étrangères”, parce qu’il “est instinctivement pro-américain et pro-israélien”; par ailleurs, il aurait “une position ferme à l’égard de l’Iran” et “accepterait le principe d’un front uni contre la Russie”; “son réseau de relations personnelles” serait “moindre avec les leaders africains que celui de Chirac”; “il ménagera moins la Russie et la Chine au nom de la Realpolitik que Chirac”. Ces deux dernières caractéristiques prêtées à l’ex-président français indiquent clairement un espoir américain de voir disparaître définitivement la politique gaullienne. C’est au fond l’objectif des Américains depuis Roosevelt, en dépit de l’alliance officielle entre gaullistes et Anglo-Saxons... Continuons à éplucher les rapports qui ont Sarkozy pour objet: celui-ci sera un bon président de France car “il acceptera des mesures sortant du cadre des Nations Unies”. Cette remarque montre que les Etats-Unis abandonnent le projet mondialiste et “nations-uniste” de Roosevelt car il ne va plus nécessairement dans le sens voulu par Washington. Il s’agit aussi d’un rejet des critères usuels de la diplomatie et la fin non seulement des stratégies gaulliennes, mais de tout espoir de voir se forger et se consolider un “Axe Paris-Berlin-Moscou”. Sarkozy devra toutefois “accepter la Turquie dans l’Union Européenne”. Son absence de “réalpolitisme” à l’endroit de la Russie et de la Chine permettra à terme “un front uni occidental au conseil de sécurité de l’ONU” (sinon il n’y aurait pas de majorité). Sarkozy “rompt avec les politiques traditionnelles de la France” et “sera un multiplicateur de force pour les intérêts américains en politique étrangère”.

Viviane Reding, commissaire européenne à la justice, annonce la mise en place d’une “législation solide” pour protéger les données individuelles et les communications entre entreprises de pointe, selon le modèle officiel américain (qui est une illusion, tous les citoyens américains étant étroitement surveillés, non pas directement par des instances étatiques mais par des entreprises privées qui refilent leurs données à la NSA contre monnaie sonnante et trébuchante et passe-droits divers). Le projet de Reding s’avèrera pure gesticulation car, il faut bien le constater, il n’y a aucune cohésion entre les Européens: la Grande-Bretagne, est juge et partie, et n’a pas intérêt à interrompre sa “special relationship” avec Washinton, pour les beaux yeux des Français ou des Allemands, des Espagnols ou des Italiens, tous ex-ennemis à titres divers. La “Nouvelle Europe” (Pologne et Pays Baltes), chantée par les néo-conservateurs de l’entourage des présidents Bush, père et fils, cherche surtout à s’allier aux Américains au nom d’une russophobie anachronique. La Grande-Bretagne avance comme argument majeur pour saboter toute cohésion continentale que “cette affaire ne peut être traitée au niveau européen”. Cette position britannique, exprimée de manière tranchée, a immédiatement provoqué la débandade et aussi, notamment, la reculade de François Hollande. Il n’y aura pas de demande d’explication commune! L’Europe est donc bel et bien incapable de défendre ses citoyens et surtout ses entreprises de pointe. On le savait depuis l’affaire ECHELON et le rapport de Duncan Campbell. Les révélations de Wikileaks et de Snowden n’y changeront rien. L’inféodation à Washington est un dogme intangible pour les eurocrates, l’Europe et la construction européenne (au meilleur sens du terme) dussent-elles en pâtir, en être ruinées.

Viviane Reding, commissaire européenne à la justice, annonce la mise en place d’une “législation solide” pour protéger les données individuelles et les communications entre entreprises de pointe, selon le modèle officiel américain (qui est une illusion, tous les citoyens américains étant étroitement surveillés, non pas directement par des instances étatiques mais par des entreprises privées qui refilent leurs données à la NSA contre monnaie sonnante et trébuchante et passe-droits divers). Le projet de Reding s’avèrera pure gesticulation car, il faut bien le constater, il n’y a aucune cohésion entre les Européens: la Grande-Bretagne, est juge et partie, et n’a pas intérêt à interrompre sa “special relationship” avec Washinton, pour les beaux yeux des Français ou des Allemands, des Espagnols ou des Italiens, tous ex-ennemis à titres divers. La “Nouvelle Europe” (Pologne et Pays Baltes), chantée par les néo-conservateurs de l’entourage des présidents Bush, père et fils, cherche surtout à s’allier aux Américains au nom d’une russophobie anachronique. La Grande-Bretagne avance comme argument majeur pour saboter toute cohésion continentale que “cette affaire ne peut être traitée au niveau européen”. Cette position britannique, exprimée de manière tranchée, a immédiatement provoqué la débandade et aussi, notamment, la reculade de François Hollande. Il n’y aura pas de demande d’explication commune! L’Europe est donc bel et bien incapable de défendre ses citoyens et surtout ses entreprises de pointe. On le savait depuis l’affaire ECHELON et le rapport de Duncan Campbell. Les révélations de Wikileaks et de Snowden n’y changeront rien. L’inféodation à Washington est un dogme intangible pour les eurocrates, l’Europe et la construction européenne (au meilleur sens du terme) dussent-elles en pâtir, en être ruinées.

El Gobierno estadounidense ha negado reiteradamente que esté realizando espionaje económico o industrial, del que acusa a China.

El Gobierno estadounidense ha negado reiteradamente que esté realizando espionaje económico o industrial, del que acusa a China. L’ensemble des simples individus de notre planète sont concernés, vous et moi, « Mr tout le monde ». Votre portable, vos courriels, vos pérégrinations sur internet, l’utilisation de vos cartes de crédit, le passage de votre voiture devant une caméra de surveillance……..tout cela est systématiquement compilé et stocké « pour toujours ».

L’ensemble des simples individus de notre planète sont concernés, vous et moi, « Mr tout le monde ». Votre portable, vos courriels, vos pérégrinations sur internet, l’utilisation de vos cartes de crédit, le passage de votre voiture devant une caméra de surveillance……..tout cela est systématiquement compilé et stocké « pour toujours ».